Attacchi cyber in sanità: escalation e contromisure

Analisi dell'escalation degli attacchi cyber nel settore sanitario italiano, con casi eclatanti, vettori di attacco comuni e soluzioni pratiche per rafforzare la cybersecurity.

Sommario

In questo articolo esamineremo l'evoluzione e la crescente frequenza degli attacchi hacker alle istituzioni sanitarie italiane, riportando alcuni casi eclatanti per poi analizzare i metodi di attacco più comuni e proporre alcune soluzioni pratiche per rafforzare la cybersecurity nelle organizzazioni sanitarie.

Un settore sempre più bersagliato

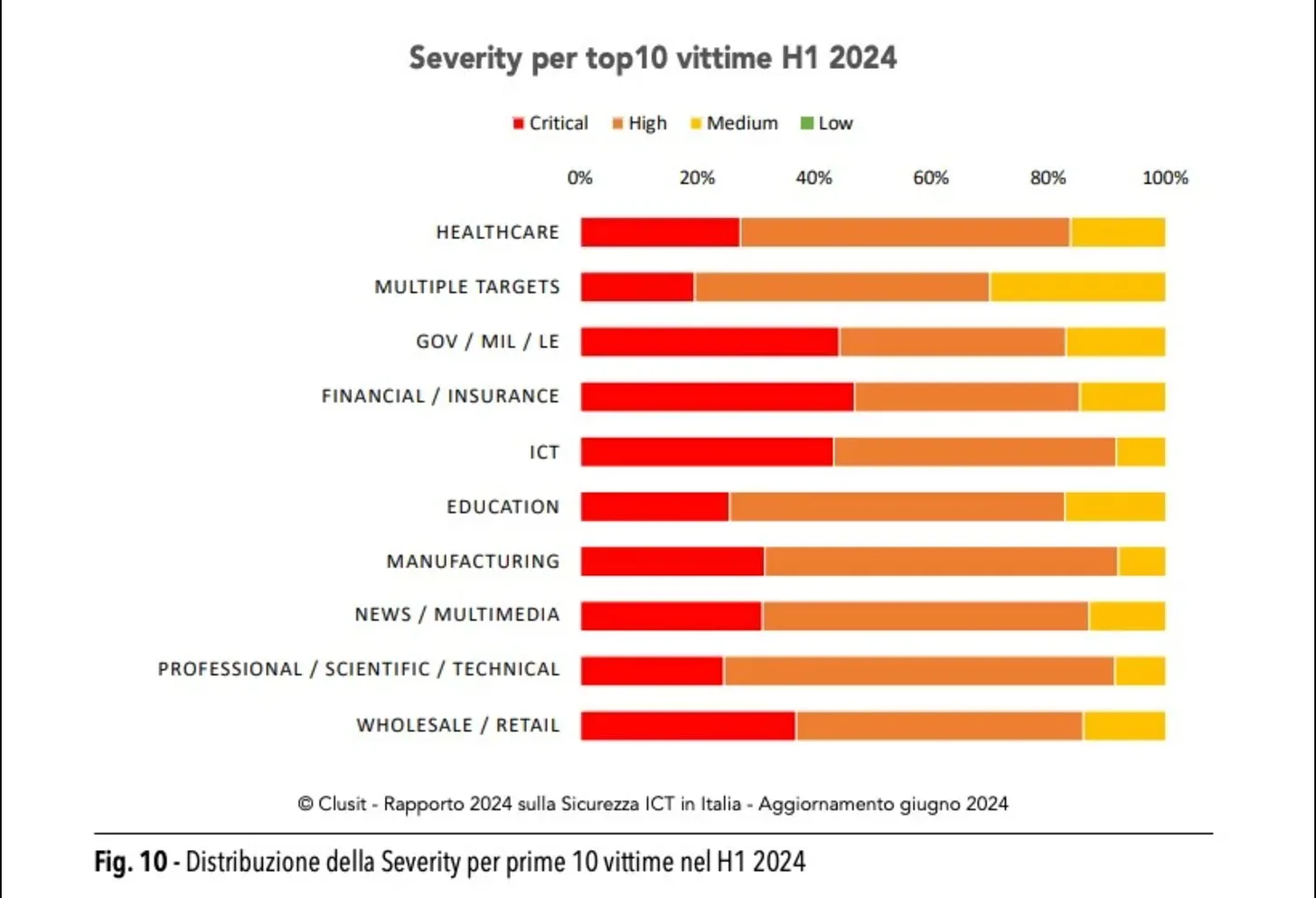

Il settore sanitario è diventato uno dei principali bersagli dei cybercriminali a livello globale. I dati lo confermano: secondo il Rapporto Clusit 2024, la sanità risulta addirittura il settore più colpito al mondo dagli attacchi informatici (circa un incidente su cinque riguarda strutture sanitarie).

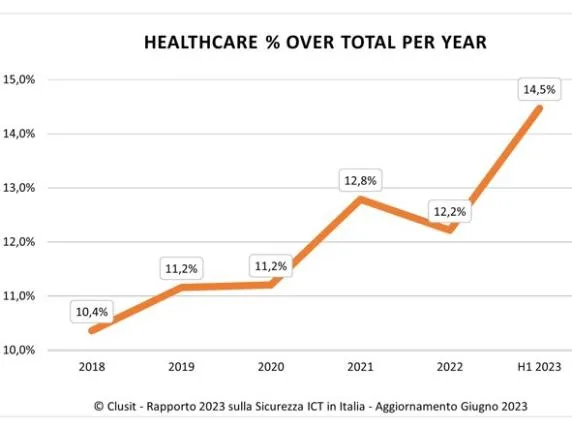

In Italia la situazione è particolarmente preoccupante: il numero di attacchi cyber contro enti sanitari è aumentato dell’83% nel primo semestre 2024 rispetto allo stesso periodo dell’anno precedente, secondo il Rapporto Clusit 2024. Si tratta di un incremento drammatico, segno di una pericolosa escalation iniziata negli ultimi anni e accelerata dal contesto post-pandemico e dalla crescente digitalizzazione della sanità (Report dell'Agenzia per la cybersicurezza nazionale'La minaccia cibernetica al settore sanitario').

Questa tendenza allarmante ha radici precise. Gli hacker vedono nelle strutture sanitarie un obiettivo “ricco” sotto vari punti di vista. In primo luogo, i dati sanitari sono estremamente sensibili e preziosi: rubare cartelle cliniche, referti di laboratorio e informazioni personali sui pazienti permette ai criminali di chiedere riscatti elevati, vendere dati sul dark web o utilizzarli per frodi di identità. Inoltre, gli ospedali e i centri medici svolgono servizi critici e non interrompibili: un attacco che blocca i sistemi informatici può letteralmente mettere in pericolo la vita delle persone.

Questa urgenza spesso spinge le vittime a pagare rapidamente un riscatto pur di ripristinare l'operatività, rendendo il settore un bersaglio redditizio. Purtroppo, molti enti sanitari soffrono anche di sistemi IT datati o poco sicuri, con budget di sicurezza informatica tradizionalmente limitati rispetto ad altri settori: un fattore che li rende vulnerabili a intrusioni se non corrono ai ripari.

Casi eclatanti di attacchi cyber in sanità

Agosto 2021: Uno dei primi casi clamorosi fu l’attacco ransomware che colpì il sistema informatico della Regione Lazio, durante la campagna vaccinale anti-Covid. In quella occasione i criminali riuscirono a bloccare il portale regionale delle prenotazioni dei vaccini per diversi giorni, utilizzando un malware introdotto tramite le credenziali di un fornitore esterno, e causando disagi enormi alla popolazione e alla campagna vaccinale.

Febbraio 2023: Hospital Service S.p.A., azienda italiana che fornisce servizi in outsourcing e logistica a molti ospedali, ha subito un supply-chain attack da parte del gruppo ransomware RansomHouse, che è riuscito a trafugare circa 50 GB di dati mettendo potenzialmente a rischio le strutture sanitarie clienti.

Maggio 2023: Il sistema informatico dell’ASL 1 Abruzzo è stato bloccato da un attacco ransomware da parte del gruppo criminale Monti, che hanno infettato e criptato l’intero sistema informatico dell’ASL, paralizzando tutti i servizi sanitari provinciali: i medici e il personale hanno dovuto tornare alla carta e penna per settimane, con prenotazioni ed esami gestiti manualmente e enormi disagi per i pazienti. Gli hacker hanno rubato 363 GB di dati sanitari e, di fronte al rifiuto di pagare il riscatto, li hanno pubblicati online. Si è trattato di una delle peggiori violazioni recenti in sanità, con gravi conseguenze operative, legali e reputazionali.

Giugno 2023: Una attacco informatico ha colpito il Centro Diagnostico Basile di Napoli, parte del gruppo Cerba HealthCare. Dopo segnalazioni di disservizi online, l'azienda ha scoperto la compromissione di un server causata da un'email di phishing contenente malware. I criminali hanno tentato di estorcere un pagamento minacciando di divulgare i dati rubati, ma Cerba HealthCare non ha ceduto al ricatto e ha immediatamente messo offline il sito e i servizi online, attivando procedure alternative (call center e sportelli) per garantire comunque le prenotazioni.

Ottobre 2023: Una violazione di ransomware ha colpito l’AOUI di Veronadove sono stati interrotti i servizi ordinari e compromessi 612 GB di dati. L'attacco è stato rivendicato dal gruppo Rhysida che ha chiesto un riscatto di 10 Bitcoin, pari a oltre 300.000 euro, e pubblicato parte dei dati sul dark web. L’episodio ha messo in evidenza la fragilità delle grandi strutture ospedaliere italiane di fronte a queste minacce con cadenza quasi mensile come evidenziato da alcuni report.

Aprile 2024: Il gruppo russo Black Basta ha attaccato Synlab Italia, paralizzando oltre 380 laboratori.L'azienda ha dovuto sospendere tutte le attività diagnostiche per giorni. Gli hacker hanno rubato una quantità enorme di informazioni riservate – circa 1,5 terabyte di dati sensibili dei pazienti, inclusi referti e dati personali – chiedendo un riscatto milionario che Synlab ha rifiutato di pagare, denunciando l’accaduto. In risposta la cybergang ha pubblicato l’intero bottino di dati sottratti sul dark web provocando ripercussioni a livello nazionale, bloccando milioni di esami medici e mettendo a rischio la privacy di un gran numero di pazienti.

Questi esempi mostrano chiaramente l’ampiezza della minaccia cyber in sanità. Ma come avvengono concretamente questi attacchi? Esaminiamo ora i vettori di attacco più comuni utilizzati contro le organizzazioni sanitarie.

I vettori di attacco più comuni

Gli hacker impiegano diverse tecniche per violare le difese informatiche della sanità. In molti casi combinano più metodi, ma 3 vettori di attacco spiccano per frequenza ed efficacia contro ospedali e aziende sanitarie:

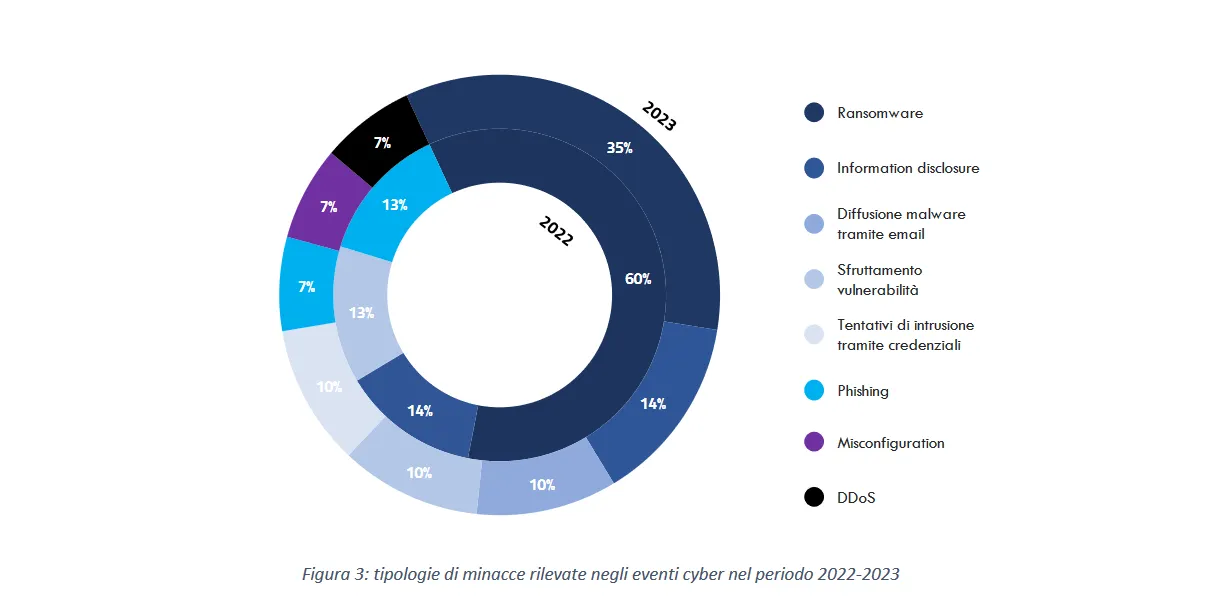

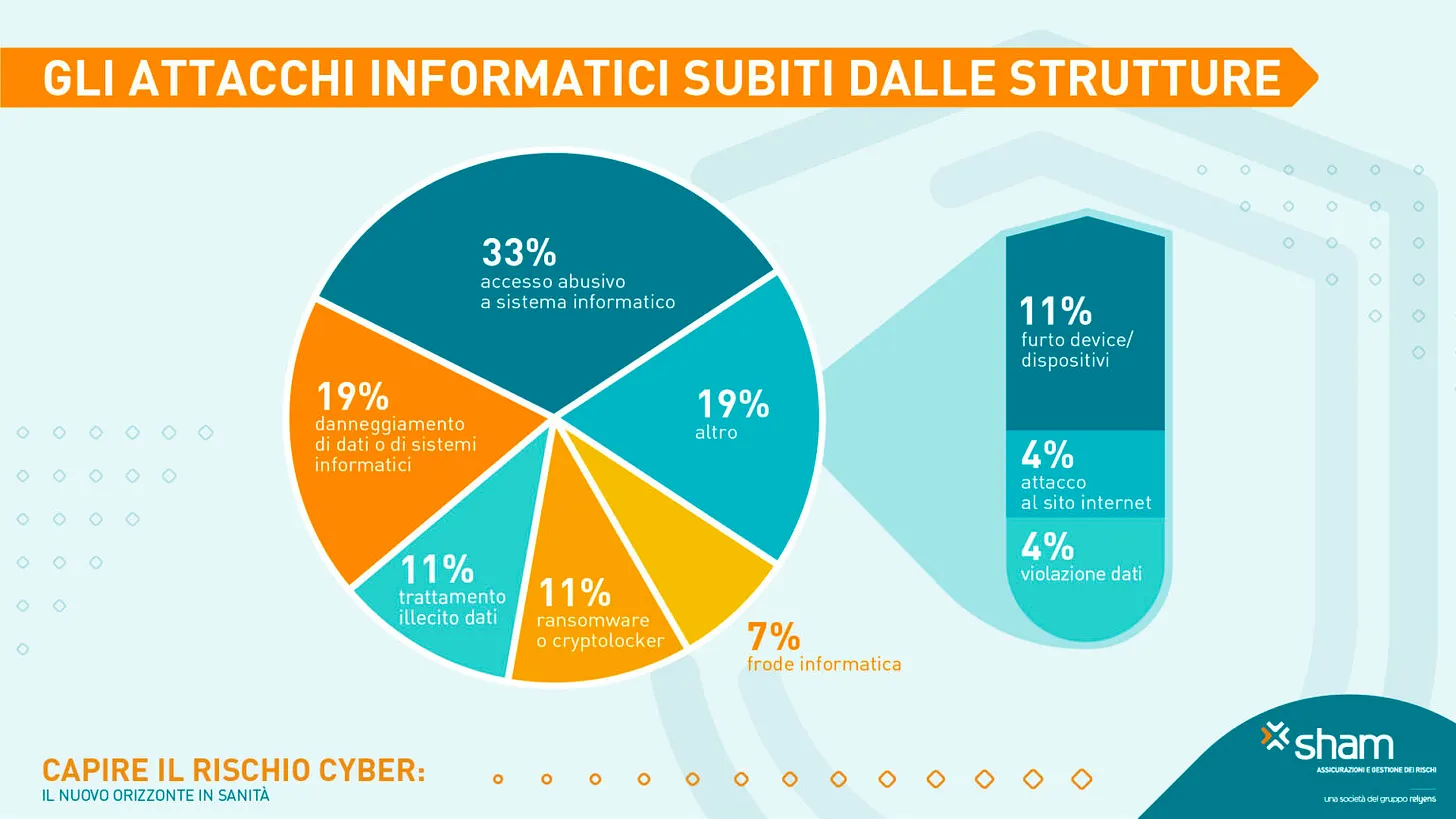

Ransomware: È la minaccia più pericolosa che comprende sia “malware” virus informatico con cui criptano dati e server, rendendo inaccessibili i sistemi IT sia “ransom”, cioè riscatto economico. Per cui si parla di “doppia estorsione” dato che, oltre al blocco operativo, i criminali rubano dati e minacciano di divulgarli. Le conseguenze sono gravi: interruzione dei servizi sanitari e violazioni massive della privacy. Nel 2023, oltre un terzo degli attacchi cyber in sanità è stato causato da ransomware, secondo il report dell'Agenzia per la cybersicurezza nazionale'La minaccia cibernetica al settore sanitario'.

Phishing e social engineering: Il phishing è la tecnica di frode informatica in cui gli hacker inviano comunicazioni apparentemente legittime (es. email che sembrano provenire da autorità sanitarie, fornitori noti o colleghi) inducendo la vittima a cliccare su un link malevolo o ad aprire un allegato infetto. Oltre alle email, i truffatori utilizzano tecniche di social engineering più ampie: ad esempio fingendosi tecnici IT al telefono per farsi dare password, o inviando SMS (smishing) che inducono a inserire credenziali su siti falsi.

Attacchi alla supply chain: Attacchi che prendono di mira fornitori esterni o partner tecnologici della struttura sanitaria per poi propagarsi a quest’ultima e in tutte le realtà clienti.

Come rafforzare la cybersecurity in sanità: 4 soluzioni pratiche

La crescente attenzione al tema ha mosso l’Agenzia per la Cybersicurezza Nazionale (ACN) ad avviare diverse iniziative strategiche, come azioni preventive attraverso il monitoraggio continuo, interventi tempestivi post-attacco per ripristinare immediatamente i servizi essenziali e tanta formazione. Ma non riguarda solo le best practice operative, anche il legislatore europeo ha riconosciuto la sanità come infrastruttura critica introducendo la Direttiva NIS 2(Network and Information Security). La NIS 2, entrata in vigore a Gennaio 2023, una direttiva che estende gli obblighi di sicurezza a ospedali, laboratori e fornitori di tecnologia sanitaria, prevedendo l’adozione di misure rigorose di prevenzione e risposta agli incidenti (es. audit periodici, reportistica entro 24 ore e sanzioni in caso di mancata conformità).

Ciò significa che la cybersecurity non è più solo un'opzione tecnica, ma un obbligo normativo. La protezione di dati, infrastrutture e continuità operativa è ormai parte integrante della compliance, al pari della privacy o della sicurezza clinica.

In aggiunta agli interventi istituzionali, ogni organizzazione sanitaria non può esimersi da agire anche su 4 fronti chiave, quali:

1. Formazione del personale e phishing training

L’errore umano è la prima vulnerabilità da colmare. È fondamentale formare tutto il personale – medico, amministrativo e tecnico – sulle buone pratiche digitali, come:

riconoscere email sospette

usare password sicure

evitare siti non verificati

segnalare subito eventuali tentativi di phishing

Strumenti innovativi come ImmuniScam, basati su Intelligenza Artificiale, permettono di simulare attacchi realistici e rafforzare la prontezza dello staff.

2. Tecnologie di protezione e monitoraggio continuo

La formazione da sola non basta: servono anche barriere tecnologiche solide. Ogni struttura dovrebbe dotarsi di tecnologie avanzate in grado di bloccare le minacce prima che causino danni.:

antivirus/EDR di nuova generazione,

firewall e sistemi IDS/IPS per monitorare la rete,

soluzioni SIEM e servizi SOC attivi 24/7 per rilevare e gestire anomalie in tempo reale.

3. Backup sicuri e piani di continuità operativa

Azzerare il rischio è impossibile, ma limitarne l’impatto è doveroso, come:

eseguire backup frequenti dei dati critici, conservati offline o in cloud isolati,

disporre di un piano di continuità operativa per mantenere attivi i servizi anche durante un’emergenza IT (es. moduli cartacei, protocolli alternativi),

condurre esercitazioni periodiche di disaster recovery per testare la reazione dell’organizzazione.

4. Aggiornamento costante e gestione delle vulnerabilità

Molti attacchi informatici riescono perché sfruttano falle tecniche note ma mai corrette. È quindi necessario:

attuare un programma rigoroso di patch management,

aggiornare regolarmente tutti i software e dispositivi,

adottare controlli d’accesso avanzati (es. MFA e privilegi minimi),

valutare attentamente la sicurezza dei fornitori IT tramite audit e contratti stringenti.

Conclusione

La digitalizzazione della sanità italiana ha migliorato l'efficienza, ma ha anche aumentato l’esposizione a minacce informatiche. Normative come il regolamento europeo DORA(il regolamento europeo sulla resilienza operativa digitale) e le linee guida nazionali (GDPR, obblighi AgID/ACN per la PA, ecc.) impongono maggiori controlli sui fornitori e promuovono la compliance come leva di sicurezza.

In questo contesto, la manutenzione preventiva e la gestione degli accessi diventano essenziali per limitare i rischi. La crescita degli attacchi cyber rende urgente integrare la cybersecurity nella gestione quotidiana delle strutture sanitarie, come accade per la Privacy o l'Igiene clinica.

Le soluzioni esistono, ma serve una presa di coscienza diffusa: proteggere i dati e garantire la continuità assistenziale è una responsabilità strategica, non un costo accessorio. Solo così la nostra sanità potrà resistere agli attacchi degli hacker e continuare a proteggere ciò che conta di più: la salute e i dati dei cittadini.

Articoli Correlati

Il paradosso dell'AI: 10 attività di segreteria con crescente tocco umano

Scopri come l'intelligenza artificiale sta ridefinendo il ruolo della segreteria sanitaria, automatizzando compiti ripetitivi e valorizzando le attività ad alto tocco umano.

Leggi di più6 storie dell'orrore comuni in una reception sanitaria

Esplora le situazioni più critiche e comuni che si verificano nelle reception sanitarie e scopri come prevenirle attraverso soluzioni innovative.

Leggi di più